Как создать pptp соединение windows 7. Соединение PPTP - что это такое? Выбор протокола для VPN на MikroTik

, и как его можно использовать? На сегодняшний день немногие современные пользователи знает что это.Более того, некоторые пользователи, используя его, подчас даже не подозревают, что являются активными его пользователями.

А узнают о его существовании просто случайно, не задаваясь даже целью понять что это, и чем оно так полезно.

Введение в теорию PPTP

Название подключения или соединения PPTP происходит от имени протокола, на основе какового и построено такое подключение.

Полная расшифровка его англоязычной аббревиатуры звучит как point to point tunneling protocol. Что, по сути, означает туннельный протокол от точки к точке.

Точками в этом случае обозначены пара абонентов, которые связываются путем передачи данных зашифрованных в пакеты и передающихся посредством незащищенных сетей, построенных по принципам TCP/IP.

Для кого-то такое определение покажется чересчур сложным, но это всего лишь вершина айсберга.

Если рассматривать соединение PPTP более подробно, окажется, что оно позволяет преобразовывать кадры PPP в IP-пакеты привычного типа.

А именно они передаются по каналу связи, например, по интернету или другой проводной, а также беспроводной сети.

Важно, что PPTP сложно назвать идеальным, и в ряде случаев, этот способ проигрывает в сравнении с другими моделями типа IPSec, поскольку имеет меньший уровень безопасности.

Впрочем, это не мешает его использовать повсюду и достаточно широко. От такого не стоит отказываться, и сейчас рассмотрим почему.

рис. 1 – Схематическое изображение PPTP соединения

Что дает соединение PPTP

Несмотря на некоторые огрехи в безопасности, соединение PPTP позволяет обеспечить базовую защиту данных и поэтому такой протокол имеет широкую сферу применения.

В частности, его можно с успехом использовать для осуществления дальних звонков с ощутимой экономией.

Происходит это потому как этот протокол не требует прямого соединения между двумя абонентами. Оно производится по защищенной линии в интернете, которая и называется туннелем.

Что касается туннеля, то он используется исключительно в роли посредника.

В то же время PPTP с успехом применяется при формировании клиент-серверных соединений. В этом случае соединение происходит несколько иначе.

Абонент, т. е. пользователь подключает свой терминал – рабочее устройство к серверу посредством того же защищенного канала.

Базовые правила подключения PPTP

Но прежде чем начать работу с подключением PPTP, его следует настроить и соблюсти несколько важных условий.

К особенностям настройки используемого туннелирования стоит отнести следующее:

- порт TCP № 1723;

- порт IP GRE №

При этом чтобы данные настройки работали соответствующим образом параметры встроенного брандмауэра (или сетевого экрана) не должны ограничивать поток IP-пакетов.

Их отправка и прием должна быть свободной.

Впрочем, даже если эти правила будут соблюдены при настройке подключения локально, не факт, что PPTP будет работать корректно.

Важно: Для правильной работы протокола провайдер должен обеспечить полную свободу пересылки туннелированных данных.

Детализация процесса подключения

Упомянутые выше точки соединяются посредством PPP-сессии, которая формируется на платформе протокола GRE.

Его аббревиатура расшифровывается как Generic Routing Encapsulation.

За его менеджмент и инициализацию несет ответственность второе подключение порта TCP.

Информация в форме пакета IPX который передается от точки к точке называется полезной нагрузкой, а дополняется он управляющей информацией.

Когда этот пакет попадает на другой конец линии специальное приложение извлекает содержащиеся в нем данные, после чего они отправляются на постобработку.

Постобработку производятся встроенными средствами системы соответственно указанному протоколу.

Стоит отметить, что взлом данных возможен только в процессе получения. В остальном безопасность обеспечивается за счет туннеля - защитного коридорах.

Поэтому важно использовать хорошо продуманную комбинацию логина и пароля, которые и отвечают за безопасность в процессе отправки/получения данных, а не в процессе пересылки.

рис. 4 – Уязвимые места PPTP

Обеспечение защиты соединения

Как отмечалось выше, данные передаются в форме шифрованного пакета.

Для его шифрования используются специальные средства, полный список которых можно просмотреть в настройках подключений.

Мы же выделим те которые характеризуются высокой степенью защищенности, в частности это:

- MSCHAP-v1;

- MSCHAP-v2;

- EAP-TLS;

- MPPE.

Чтобы обеспечить повышенный уровень защиты можно дополнительно использовать дозвоны - звонки ответа, реализованные программным путем.

Они позволяют удостовериться в том, был ли пакет данных передан полностью, и был ли поврежден в процессе пересылки.

А пока рассмотрим, чем выделяются представленные выше варианты.

Стоит отметить, что MSCHAP-v1 не отличается своей надежностью.

Для извлечения парольных хешей из него можно использовать специальные утилиты перехваченного обмена.

MSCHAP-v2 в этом смысле отличается от предшественника, но является уязвимым к словарным атакам на перехваченные пакеты данных, для чего также используются специальные программы, скорость обработки данных в которых может составить всего сутки на расшифровку.

Криптоаналитики могут расшифровать данные и из MPPE, который базируется на использовании потока RC4.

К примеру, расшифровать его можно используя метод подмены битов.

Впрочем, при желании такую уязвимость можно обнаружить, используя соответствующие методы, которые считают контрольные суммы.

Таким образом, становится понятно, что установленную на PPTP защиту можно обойти. И именно поэтому приходится использовать дополнительные средства безопасности.

рис. 5 – Упрощенная схема защищенного PPTP канала

Вам это может быть интересно:

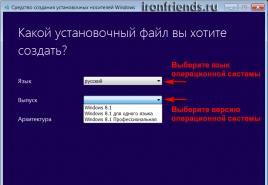

Пример настройки параметров PPTP в OS MS WINDOWS 7

Чтобы понять все тонкости PPTP-соединения стоит попытаться самостоятельно провести настройки такого подключения.

Мы рассмотрим, как этот процесс происходит в системе , в частности, в популярной седьмой ее версии. Сделать это несложно следуя нашим рекомендациям.

Изначально потребуется запустить Панель управления . Произвести это проще всего из меню Пуск .

В ней понадобится выбрать категорию Центр управления сетями .

Попасть туда можно и минуя описанную цепочку. В таком случае следует выбрать из контекстного меню, вызванного сетевому подключению, тот же пункт.

Найти его можно в области уведомлений, расположенной справа в нижней части экрана.

После запуска Центра управления можно будет вносить изменения в свойства сетевого адаптера.

С этой целью понадобится в левой области окна выбрать команду Изменение параметров сетевого адаптера .

Затем можно вызывать пункт Свойства из контекстного меню для имеющегося локального подключения.

При этом большая часть провайдеров позволяет устанавливать адреса на рабочих станциях для DNS и IP серверов в автоматическом режиме.

По завершении внесения изменений в настройки понадобится активизировать подключение.

С этой целью в основном окне Центра управления нужно выделить настроенное ранее подключение и вызвать для него меню правой кнопкой мыши.

В нем следует выбрать пункт Включить .

Настройка параметров для сетевых подключений VPN

В том же разделе Панели управления потребуется создать VPN-подключение, если его еще нет. С этой целью нужно запустить команду Создать новое подключение в правой области окна.

В диалоге задаем подключение к рабочему месту , а далее – Использовать существующее подключение .

На следующем этапе в окошке задаем адрес VPN оператора и вносим придуманное ему название. При этом в диалоге требуется поставить маркер на строчке Не подключаться сейчас.

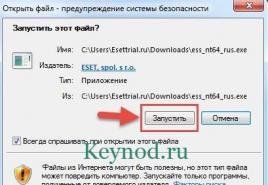

На последнем этапе необходимо внести логин и соответствующий ему пароль, необходимые для защиты соединения и нажать на кнопку Создать .

Кстати в нашем материале «VPN сервисы бесплатно: параллельная реальность для ПК» вы можете найти много интересного для себя.

После того как подключение создано, его необходимо настроить.

В частности, необходимо задать параметры безопасности.

Для этого нужно вызвать для созданного соединения пункт Свойства из контекстного меню и на вкладке окна Безопасность задать такие значения:

- Для поля тип VPN задать значение - автоматический ;

- Для поля шифрование данных установить значение - необязательное ;

- Для поля разрешения протоколов выбрать из списка значения - CHAP и CHAP версии

Кликнув на кнопке ОК , мы сохраним изменения, а потом потребуется подключить соединение, как это описывалось выше при настройке PPTP. На этом настройка завершается.

VPN подключение что это такое

Что такое VPN подключение. По каким принципам оно устроено и для каких функций служит.

Прочие способы настройки подключения PPTP

Стоит отметить, что помимо встроенных средств для настройки сетевых подключений, которые предоставляют разработчики операционных систем, можно использовать программные средства третьих фирм.

Но при выборе именно таких средств можно столкнуться с рядом непредвиденных сложностей. Одна из них – нестабильность подключения.

Также проблемой может стать для пользователя большое количество настраиваемых параметров.

С подобными сложностями справятся профессионалы, а вот рядовые пользователи защищенных сетей с легкостью в них запутаются.

Поэтому подбирать такой экран-машрутизатор требуется с особой ответственностью.

В качестве примера хорошего программного пакета можно рассматривать pfSense, снабженный клиентом Multilink PPP Daemon.

Он будет без проблем работать на домашнем устройстве, а вот при создании соединений на предприятиях между клиентскими станциями и сервером могут возникнуть непреодолимые трудности, связанные со сбоями в сетевых адресах.

Важно, что такие проблемы при использовании стороннего программного обеспечения не единичны.

И возникнуть они могут у любого пользователя, как на программном уровне, так и на программном, что подтверждает практика.

VPN-туннели - распространенный вид связи типа "точка-точка" на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути "канал внутри канала" - выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сети сотрудникам предприятия , которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его "верхний" алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE. .

VPN через PPtP на MikroTik

PPtP - самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE - для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP , заходим на вкладку Interface , вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации - pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки " + " добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола - pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address - IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом - в Firewall , потом на вкладку Filter Rules , где с помощью кнопки "+" добавляем новое правило. В поле Chain указываем входящий трафик - input , в поле Protocol выбираем протокол tcp , а в поле Dst. Port - указываем порт для VPN туннеля 1723 .

Переходим здесь же на вкладку Action и выбираем accept - разрешать (трафик).

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором , нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp .

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP - Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента .

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

VPN через PPPoE на MikroTik

Своей распространенностью в последнее время VPN по протоколу PPPOE обязан провайдерам, предоставляющим широкополосный, в т. ч. беспроводной доступ в интернет. Протокол предполагает возможность сжатия данных, шифрования, а также характеризуется:

Доступностью и простотой настройки.

Поддержкой большинством маршрутизаторов MikroTik.

Стабильностью.

Масштабируемостью.

Устойчивостью зашифрованного трафика к ARP-спуфингу (сетевой атаке, использующей уязвимости протокола ARP).

Меньшей ресурсоемкостью и нагрузкой на сервер, чем PPtP.

Также его преимуществом является возможность использования динамических IP-адресов: не нужно назначать определенный IP конечным узлам VPN-туннеля. Подключение со стороны клиента осуществляется без сложных настроек, только по логину и паролю.

Настройка VPN-сервера PPPoE MikroTik

Настраиваем профили сервера.

Несколько профилей PPPoE-сервера могут понадобиться, если вы провайдер и раздаете интернет по нескольким тарифным пакетам. Соответственно, в каждом профиле можно настроить разные ограничения по скорости.

Идем в раздел PPP , открываем пункт Profiles и с помощью кнопки " + " создаем новый профиль. Даем ему понятное нам название, прописываем локальный адрес сервера (роутера), отмечаем опцию Change TCP MSS (корректировку MSS), для того, чтобы все сайты нормально открывались.

Кстати, в некоторых случаях, когда возникают проблемы с открытием некоторых сайтов, при том, что пинги на них проходят, можно сделать по-другому. Корректировку MSS отключаем, а через терминал прописываем на роутере следующее правило:

"ip firewall mangle add chain=forward protocol=tcp tcp-flags=syn tcp-mss=1453-65535 action=change-mss new-mss=1360 disabled=no". В большинстве случаев это решает проблему.

Далее на вкладке Protocols все отключаем, для улучшения производительности. Если защищенность соединения для вас важна и производительность маршрутизатора позволяет, то опцию Use Encryption (использовать шифрование) не отключайте.

На вкладке Limits устанавливаем ограничения по скорости, если нужно. Первая цифра в ограничении скорости - входящий трафик на сервер (исходящий от абонента), вторая - наш исходящий трафик (входящий у абонента).

Ставим Yes в пункте Only One , это значит, что два и более абонентов с одним и тем же набором логин/пароль не смогут подключиться к PPPoE-серверу, только один.

Теперь, если необходимо, создаем остальные профили простым копированием (кнопка Copy на предыдущем скриншоте) и меняем имя и ограничение по скорости.

Создаем учетные записи пользователей .

В том же разделе PPP находим пункт меню Secrets . В нем с помощью кнопки "+" создаем нового пользователя, который будет подключаться к нам по VPN-туннелю.

Заполняем поля Name и Password (логин и пароль, который будет вводить пользователь со своей стороны, чтобы подключиться).

В поле Service выбираем pppoe , в Profile - соответствующий профиль, в данном случае - тарифный пакет, которым пользуется абонент. Присваиваем пользователю IP-адрес, который при подключении сервер раздаст абоненту.

Если подключаем несколько пользователей, создаем для каждого из них отдельную учетную запись, меняя имя/пароль и IP-адрес.

Привязываем PPPoE сервер к определенному интерфейсу MikroTik.

Теперь нам необходимо сообщить маршрутизатору, на каком интерфейсе он должен "слушать" входящие подключения от VPN PPPoE клиентов. Для этого в разделе PPP мы выбираем пункт PPPoE Servers. Здесь мы меняем:

Поле Interface - выбираем тот интерфейс, к которому будут подключаться клиенты,

- Keepalive Timeout - 30 секунд (время ожидания ответа от клиента до разрыва соединения)

- Default Profile - профиль, который будет присваиваться подключаемым абонентам по умолчанию,

- Ставим галку в One Session Per Host, тем самым разрешая подключение только одного туннеля с маршрутизатора клиента или компьютера.

- Галочки в разделе аутентификации оставляем/снимаем по усмотрению.

Настраиваем NAT для доступа клиентов в интернет.

Мы подняли PPPoE сервер и теперь к нему могут подключаться авторизованные пользователи. Если нам нужно, чтобы подсоединившиеся по VPN туннелю пользователи имели доступ в интернет, нужно настроить NAT (маскарадинг), или преобразование локальных сетевых адресов.

В разделе IP выбираем пункт Firewall и с помощью кнопки "+" добавляем новое правило.

В поле Chain должно стоять srcnat , что означает, что маршрутизатор будет применять это правило к трафику, направленному "изнутри наружу".

В поле Src. Address (исходный адрес) прописываем диапазон адресов 10.1.0.0/16 . Это означает, что все клиенты с адресами 10.1. (0.0-255.255) будут выходить в сеть через NAT, т. е. мы перечисляем здесь всех возможных абонентов.

В поле Dst. Address (адрес назначения) указываем !10.0.0.0/8 - диапазон адресов, означающий собственное адресное пространство для частных сетей, с восклицательным знаком впереди. Это указывает роутеру на исключение - если кто-то из локальной сети обращается на адрес в нашей же сети, то NAT не применяется, соединение происходит напрямую.

А на вкладке Action прописываем, собственно, действие маскарадинга - подмены локального адреса устройства на внешний адрес роутера.

Настройка VPN-клиента PPPoE

Если на той стороне VPN туннеля подключение будет происходить с компьютера или ноутбука, то просто нужно будет создать высокоскоростное подключение через PPPoE в Центре управления сетями и общим доступом (для Win 7, Win 8). Если на второй стороне - тоже роутер Mikrotik, то подключаем следующим образом.

Добавляем PPPoE интерфейс.

На вкладке Interface выбираем PPPoE Client и с помощью кнопки "+" добавляем новый интерфейс.

Здесь в поле Interface мы выбираем тот интерфейс роутера Mikrotik, на котором мы организуем VPN-туннель.

Прописываем настройки подключения.

Ставим галочку в поле Use Peer DNS - для того, чтобы адрес DNS сервера мы получали с сервера VPN (от провайдера), а не прописывали вручную.

Настройки аутентификации (галочки в pap, chap, mschap1, mschap2) должны быть согласованы с сервером.

сайт

- Шаг 1. Щелкните по иконке сети на панеле задач и откройте Центр управления сетями и общим доступом .

Шаг 2.

Выберите Настройка нового подключения или сети

.

Шаг 2.

Выберите Настройка нового подключения или сети

.

Шаг 3.

Выберите Подключение к рабочему месту

и создать новое подключение

(если отобразится новое окно) и щелкните Далее

.

Шаг 3.

Выберите Подключение к рабочему месту

и создать новое подключение

(если отобразится новое окно) и щелкните Далее

.

Шаг 4.

Выберите Использовать мое подключение к Интернету (VPN)

.

Шаг 4.

Выберите Использовать мое подключение к Интернету (VPN)

.

Шаг 5.

Введите Hostname

(из текстового файла PPTP в панели пользователя) в качестве Интернет-адреса

и дайте название подключению в поле Имя местоназначения

. Укажите Не подключаться сейчас

и щелкните Далее

.

Шаг 5.

Введите Hostname

(из текстового файла PPTP в панели пользователя) в качестве Интернет-адреса

и дайте название подключению в поле Имя местоназначения

. Укажите Не подключаться сейчас

и щелкните Далее

.

Шаг 6.

Введите авторизационную информацию (из текстового файла PPTP в панели пользователя). Укажите Запомнить этот пароль

и щелкните Создать

. Закройте

следующее окно.

Шаг 6.

Введите авторизационную информацию (из текстового файла PPTP в панели пользователя). Укажите Запомнить этот пароль

и щелкните Создать

. Закройте

следующее окно.

Шаг 7.

Щелкните по иконке сети на панеле задач. Щелкните правой кнопкой мыши по только что созданному подключению и войдите в Свойства

.

Шаг 7.

Щелкните по иконке сети на панеле задач. Щелкните правой кнопкой мыши по только что созданному подключению и войдите в Свойства

.

Шаг 8.

Выберите вкладку Безопасность

и измените тип VPN на Туннельный протокол точка-точка (PPTP)

и шифрование данных на Самое стойкое

. Щелкните по кнопке ОК

.

Шаг 8.

Выберите вкладку Безопасность

и измените тип VPN на Туннельный протокол точка-точка (PPTP)

и шифрование данных на Самое стойкое

. Щелкните по кнопке ОК

.

Шаг 9.

VPN подключение готово. Теперь щелкните по иконке сети на панеле задач, выберите ваше новое VPN подключение и нажмите Подключение

.

Шаг 9.

VPN подключение готово. Теперь щелкните по иконке сети на панеле задач, выберите ваше новое VPN подключение и нажмите Подключение

.

Шаг 10.

Щелкните Подключение

.NB!

Никогда не используйте функцию сохранения пароля на компьютерах общего пользования! Если кто-либо подключится по сохраненным данным, ваше соединение будет разорвано!

Шаг 10.

Щелкните Подключение

.NB!

Никогда не используйте функцию сохранения пароля на компьютерах общего пользования! Если кто-либо подключится по сохраненным данным, ваше соединение будет разорвано!

Шаг 11.

Щелкните по иконке сети на панеле задач и нажмите Отключение

чтобы разорвать соединение.

Шаг 11.

Щелкните по иконке сети на панеле задач и нажмите Отключение

чтобы разорвать соединение.

Шаг 12.

Если вы увидите окно Настройки сетевого размещения

, выберите Общественная сеть

.

Шаг 12.

Если вы увидите окно Настройки сетевого размещения

, выберите Общественная сеть

.

Удаление VPN подключения

Данная статья будет первая из цикла, про настройку VPN сервера и клиента Mikrotik. В данном случае рассмотрим вариант с PPTP.

Для примера возьмём задачу — Объединить два офиса через интернет по средствам VPN.

1. Начнём с настройки первого роутера.

1.1. Создаём диапазон IP адресов

Во вкладке IP — Pool нажимаем «+»:

Name: pptp_pool

Address: 192.168.4.2-192.168.4.15

1.2. Создадим профиль для тунеля.

Во вкладке PPP — Profiles нажимаем «+»:

Name: pptp_profile

Local Address: 192.168.4.1

Remote Address: pptp_pool - то что сделали в пункте 1.1.

Change TCP MSS: yes

1.3. Включаем сервер PPTP.

Во вкладке PPP нажимаем кнопку PPTP Server. Ставим галку Enable.

Default Profile: pptp_profile

Authentication: mschap2 и mschap 1 — менее уязвимые протоколы аутентификации, но не обязательно.

1.4. Создаём пользователя.

Оставаясь в PPP, переходим во вкладку Secrets. Нажимаем «+» и вносим данные:

Name: tun1

Password: tun1

Service: pptp

Profile: pptp_profile

Local address и Remote address: эти поля не трогаем, т.к. мы настроили их в профиле

1.5. Добавляем правило в фаервол

Открываем IP — Firewall, во вкладке Filter Rules нажимаем «+». Во вкладке General:

C hain: input

Protocol: tcp

Dst.Port: 1723 (порт для PPTP)

Во вкладке Action:

Action: accept

Dst. Address List - INBOUND (это список внешни IP), если он один заполняем поле Dst. Address на вкладке general ВАЖНО! Если не указать адрес назначения или интерфейс — вы не сможете внешние pptp установить с ПК за роутером. Он будет всё заворачивать на себя.

ВНИМАНИЕ!!! После создания правила его нужно поднять выше запрещающих.

1.6 Естественно, если нам надо, что бы впн клиент ходил в интернет, через pptp сервер, на нём надо настроить NAT

IP — Firewall — NAT

Либо добавляем новое правило, либо модифицируем старое

src. address — 192.168.4.0/24

вкладка action — masqurade

2. Переходим к настройки второго роутера он же PPTP клиент.

2.1 Переходим в раздел Interfaces , нажимаем + , выбираем PPTP client

Во вкладке general указываем имя интерфейса

Во вкладке Dial Out:

Connection To: Тут указываем реальный IP адрес настроенный на первом роутере.

User: tun1 — тот которого мы завели на первом роутере.

Password — думаю и так понятно 🙂

2.2 Настройка маршрута

Нам нужно определить что мы завернём в тунель. Для примера возьмём сайт 2ip.ru, который имеет IP адрес 178.63.151.224.

Откроем вкладку IP — Routes и нажмём «+»:

Dst. Address (адрес назначения): 178.63.151.224

Gateway: 192.168.4.1

Второй вариант, вместо IP шлюза можно выбрать соединение.

Нажмите «Пуск» (Start) — «Подключение к» (Connect to).

Рядом с панелью управления появится окошко

В нем необходимо выбрать

То же самое можно сделать другим способом: Нажмите «Пуск» (Start) — «Панель управления» (Control panel) - «Центр управления сетями и общим доступом» (Network and sharing center)

Щёлкните «Настройка нового подключения или сети» (Set up a new connection or network)

В следующем окне выберите «Подключение к рабочему месту» (Connect to a workplace). Нажмите «Далее» (Next).

В следующем окне нажмите на пункт «Использовать мое подключение к Интернету (VPN)» (Use my Internet connection (VPN)). Нажмите «Далее» (Next).

- В поле «Адрес в Интернете» (Internet address) необходимо ввести IP-адрес сервера для подключения. Например, приведенный на рисунке.

- В поле «Имя местоназначения» (Destination Name) впишите произвольное имя для этого соединения. Например Demos-VPN

- Если за компьютером работает несколько пользователей, которым необходимо использовать данное подключение, следует отметить поле «Разрешить использовать это подключение другим пользователям» (Allow other people to use this connection)

- Отметьте поле «Не подключаться сейчас, только выполнить установку для подключения в будущем» (Don"t connect now; just set it up so I can connect later)

- Нажмите «Далее» (Next).

В поле: «Пользователь» ("User name") введите Ваше имя пользователя (login), а в поле «Пароль» (Password) — Ваш пароль. Если Вы не хотите каждый раз при подключении вводить пароль, отметьте поле «Запомнить этот пароль» ("Remember this password"). Нажмите кнопку «Создать» (Create).

В следующем окне нажмите кнопку «Закрыть» (Close).

Снова нажмите «Пуск» (Start) — «Подключение» (Connect to). Появится знакомое окошко в котором появился пункт Demos-VPN. Кликните по нему правой клавишей мыши и выберите в контекстном меню пункт Свойства ("Properties")

Появилось меню со свойствами подключения. Перейдите на закладку «Безопасность» (Security).

На закладке «Безопасность» (Security) должны быть выставлены следующие значения:

- Тип VPN: Автоматически;

- Шифрование данных: необязательное (подключиться даже без шифрования);

- Проверка подлинности — Разрешить следующие протоколы: Протокол проверки пароля (CHAP), Протокол Microsoft CHAP версии 2 (MS-CHAP v2)

Установите такие значения и нажмите «OK»

Для подключения по VPN необходимо нажать «Пуск» (Start) — «Подключение к» (Connect to) и в появившемся окошке:

- дважды кликнуть левой клавишей мыши в название подключения, или

- кликнуть правой клавишей мыши в название подключения и выбрать в контекстном меню «Подключение» ("Connect")